2017年11大(dà)信息安全技(jì)術(shù)(解讀版)

發布時(shí)間(jiān):

2017-12-27

來(lái)源:

Gartner選擇年度技(jì)術(shù)的标準是:

1)不能僅僅是個(gè)趨勢(譬如大(dà)數(shù)據、IoT);

2)必須是真實存在的安全技(jì)術(shù)門(mén)類,并且有(yǒu)實實在在的廠商提供這類技(jì)術(shù)和(hé)産品;

3)不能僅僅處于研究狀态,但(dàn)也不能已經成為(wèi)主流技(jì)術(shù);

4)符合Gartner對于客戶需求和(hé)技(jì)術(shù)發展趨勢的判斷。

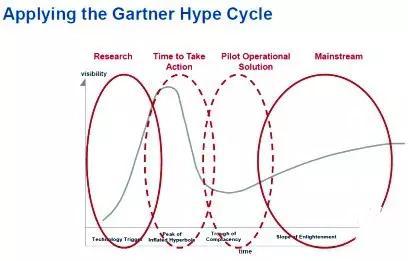

按照這個(gè)标準,基本上(shàng)技(jì)術(shù)都會(huì)位于Gartner Hype Cycle的曲線頂峰部分或者是低(dī)谷的部分。

通(tōng)過這個(gè)圖也能體(tǐ)會(huì)到如何使用Gartner的Hype Cycle

這11大(dà)技(jì)術(shù)分别是:

1) Cloud WorkloadProtection Platforms雲工作(zuò)負載保護平台CWPP

2) Remote Browser遠程浏覽器(qì)

3) Deception欺騙技(jì)術(shù)

4) Endpoint Detection andResponse 終端檢測與相應EDR

5) Network Traffic Analysis網絡流量分析NTA

6) Managed Detection andResponse可(kě)管理(lǐ)檢測與響應MDR

7) Microsegmentation微隔離

8) Software-DefinedPerimeters軟件定義邊界SDP

9) Cloud Access SecurityBrokers雲訪問安全代理(lǐ)CASB

10) OSS Security Scanningand Software Composition Analysis for DevSecOps面向DevSecOps的運營支撐系統(OSS)安全掃描與軟件成分分析

11) Container Security容器(qì)安全

國內(nèi)對于2017年的這11大(dà)技(jì)術(shù)也有(yǒu)很(hěn)多(duō)翻譯的文章,譬如FreeBuf,但(dàn)我認為(wèi)這些(xiē)譯文多(duō)少(shǎo)都有(yǒu)不确切之處,譯文原文可(kě)參見Gartner新聞。

Neil将這11項技(jì)術(shù)分為(wèi)了三類:

1) 面向威脅的技(jì)術(shù):這類技(jì)術(shù)都在Gartner的自适應安全架構的範疇之內(nèi),包括CWPP、遠程浏覽器(qì)、欺騙技(jì)術(shù)、EDR、NTA、MDR、微隔離;

2) 訪問與使能技(jì)術(shù):包括SDP、CASB;

3) 安全開(kāi)發:包括OSS安全掃描與軟件成分分析、容器(qì)安全。

從另外一個(gè)角度看,這11項技(jì)術(shù)有(yǒu)5個(gè)都直接跟雲安全挂鈎(CWPP、微隔離、SDP、CASB、容器(qì)安全),也應證了雲技(jì)術(shù)的快速普及。

針對上(shàng)述11大(dà)技(jì)術(shù),其中遠程浏覽器(qì)、欺騙技(jì)術(shù)、EDR、微隔離、CASB共5個(gè)技(jì)術(shù)也出現在了2016年度的10大(dà)信息安全技(jì)術(shù)列表之中。

剩下6個(gè)技(jì)術(shù),簡要分析如下:

1.CWPP雲工作(zuò)負載保護平台

現在數(shù)據中心的工作(zuò)負載都支持運行(xíng)在包括物理(lǐ)機、虛拟機、容器(qì)、私有(yǒu)雲的環境下,甚至往往出現部分工作(zuò)負載運行(xíng)在一個(gè)或者多(duō)個(gè)公有(yǒu)雲IaaS提供商那(nà)裏的情況。混合CWPP為(wèi)信息安全的管理(lǐ)者提供了一種集成的方式,讓他們能夠通(tōng)過一個(gè)單一的管理(lǐ)控制(zhì)台和(hé)統一的安全策略機制(zhì)去保護那(nà)些(xiē)工作(zuò)負載,而不論這些(xiē)工作(zuò)負載運行(xíng)在何處。

事實上(shàng),CWPP這個(gè)概念就是Neil本人(rén)發明(míng)的。他在2016年3月份發表了一份題為(wèi)《CWPP市場(chǎng)指南》的分析報告,并第一次對CWPP進行(xíng)了正式定義:CWPP市場(chǎng)是一個(gè)以工作(zuò)負載為(wèi)中心的安全防護解決方案,它是一種典型的基于代理(lǐ)(Agent)的技(jì)術(shù)方案。這類解決方案滿足了當前橫跨物理(lǐ)和(hé)虛拟環境、私有(yǒu)雲和(hé)多(duō)種公有(yǒu)雲環境的混合式數(shù)據中心架構條件下服務器(qì)工作(zuò)負載防護的獨特需求。還(hái)有(yǒu)的甚至也同時(shí)支持基于容器(qì)的應用架構。

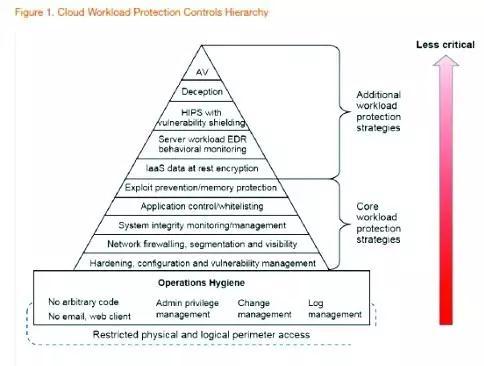

Neil将CWPP解決方案的能力進行(xíng)了層次劃分,并歸為(wèi)基礎支撐、核心能力、擴展能力三大(dà)類。下圖是Neil發布的2017年版《CWPP市場(chǎng)指南》中描繪的能力層次圖,由上(shàng)至下,重要性逐漸遞增:

那(nà)份報告對這個(gè)圖中的每一層都進行(xíng)詳細闡述。明(míng)眼人(rén)一看,就會(huì)覺得(de)其實這個(gè)CWPP的核心就是一個(gè)主機IPS/IDS,隻不過放到的雲環境中。當然,除了HIPS/HIDS功能外,還(hái)擴展了一些(xiē)其他功能。

其實,CWPP這個(gè)提法在Gartner內(nèi)部也是存在分歧的,我跟Gartner的分析師(shī)就此進行(xíng)過討(tǎo)論。也因此,Gartner将CWPP市場(chǎng)映射為(wèi)CWPP解決方案,而非單一的CWPP産品,因為(wèi)CWPP的每個(gè)能力層都涉及不同的技(jì)術(shù),整個(gè)CWPP涉及的技(jì)術(shù)面更是十分廣泛。此外,每個(gè)CWPP提供商的産品功能都不盡相同,甚至存在較大(dà)差異。而用戶要對其雲工作(zuò)負載(雲主機)進行(xíng)防護的話(huà),恐怕也不能選擇某個(gè)單一的CWPP産品,而需要統籌考慮,進行(xíng)多(duō)種技(jì)術(shù)的集成。當然,不排除随着Gartner力推CWPP概念,将來(lái)會(huì)出現更加完整的CWPP産品,即所謂的“Single pane of glass to hybrid cloud workload protection”。在2017年的雲安全HypeCycle中,CWPP位于低(dī)谷位置,Gartner認為(wèi)CWPP處于青春期,距離成熟市場(chǎng)還(hái)有(yǒu)2到5年的時(shí)間(jiān)。

目前,國內(nèi)已經有(yǒu)廠商進入CWPP市場(chǎng)。希望随着我們對CWPP認識的清晰,不要以後國內(nèi)出現一窩蜂地将傳統技(jì)術(shù)簡單包裝而成的CWPP廠商,就如EDR那(nà)樣。

2.NTA網絡流量分析

作(zuò)為(wèi)威脅檢測的高(gāo)級技(jì)術(shù)之一,NTA是在2014年就跟EDR一同提出來(lái)的。而NTA的前身則是NBA(Network Behavior Analysis),一項早在2005年就被Gartner提出來(lái)的技(jì)術(shù)。我對NBA/NTA的研究也有(yǒu)十年了,也做(zuò)出過NBA/NTA類的産品。根據Gartner的定義,NTA融合了傳統的基于規則的檢測技(jì)術(shù),以及機器(qì)學習和(hé)其他高(gāo)級分析技(jì)術(shù),用以檢測企業網絡中的可(kě)疑行(xíng)為(wèi),尤其是失陷後的痕迹。NTA通(tōng)過DFI和(hé)DPI技(jì)術(shù)來(lái)分析網絡流量,通(tōng)常部署在關鍵的網絡區(qū)域對東西向和(hé)南北向的流量進行(xíng)分析,而不會(huì)試圖對全網進行(xíng)監測。

在NTA入選11大(dà)技(jì)術(shù)的解說詞中,Gartner說到:NTA解決方案通(tōng)過監測網絡的流量、連接和(hé)對象來(lái)識别惡意的行(xíng)為(wèi)迹象。對于那(nà)些(xiē)試圖通(tōng)過基于網絡的方式去識别繞過邊界安全的高(gāo)級攻擊的企業而言,可(kě)以考慮将NTA作(zuò)為(wèi)一種備選方案。

3.MDR威脅檢測與響應服務

MDR是一類服務,并且通(tōng)常不在傳統的MSS/SaaS提供商的服務目錄中。作(zuò)為(wèi)一種新型的服務項目,MDR為(wèi)那(nà)些(xiē)想提升自身威脅檢測、事件響應和(hé)持續監測能力,卻又無力依靠自身的能力和(hé)資源去達成的企業提供了一個(gè)不錯的選擇。MDR對于SMB市場(chǎng)尤其具有(yǒu)吸引力,因為(wèi)打中了他們的“興奮點”。

MDR服務是Gartner在2016年正式提出來(lái)的,定位于對高(gāo)級攻擊的檢測與響應服務。與傳統MSSP主要幫客戶監測內(nèi)部網絡與互聯網內(nèi)外間(jiān)流量不同,MDR還(hái)試圖幫助客戶監測內(nèi)部網絡中的流量,尤其是識别高(gāo)級攻擊的橫向移動環節的蛛絲馬迹,以求更好地發現針對客戶內(nèi)部網絡的高(gāo)級攻擊。二要做(zuò)到這點,就需要在客戶網絡中部署多(duō)種高(gāo)級攻擊檢測技(jì)術(shù)(設備),還(hái)要輔以安全分析。對于MDR服務而言,這些(xiē)額外部署在客戶側的設備是屬于服務提供商的,而非客戶的。這些(xiē)設備(硬件或者軟件)既可(kě)能是基于網絡的,也可(kě)能是基于主機的,也可(kě)能兼有(yǒu)之。在安全分析的過程中,會(huì)用到威脅情報,也可(kě)能用到專業的安全分析師(shī)。在檢測出攻擊,進行(xíng)響應的時(shí)候,MDR服務強調迅速、直接、輕量化(簡潔)、高(gāo)效,而不會(huì)過多(duō)顧及安全管理(lǐ)與事件處置的流程,很(hěn)多(duō)時(shí)候通(tōng)過提供商部署在客戶側的設備就響應處置掉了。顯然,這種服務與傳統的MSS相比,對客戶而言更具影(yǐng)響性,但(dàn)也更加高(gāo)效,也是高(gāo)級威脅對客戶造成的風險越來(lái)越大(dà)的必然反應。

Gartner預計(jì)到2020年将有(yǒu)15%的組織使用MDR類的服務,而現在僅不到1%。同時(shí),到2020年80%的MSSP都會(huì)提供MDR類的安全服務,稱之為(wèi)“AdvancedMSS”。在未來(lái)兩年,MSS尚不會(huì)完全覆蓋MDR服務。

4.SDP軟件定義邊界

SDP将不同的網絡相連的個(gè)體(tǐ)(軟硬件資源)定義為(wèi)一個(gè)邏輯集合,形成一個(gè)安全計(jì)算(suàn)區(qū)域和(hé)邊界,這個(gè)區(qū)域中的資源對外不可(kě)見,對該區(qū)域中的資源進行(xíng)訪問必須通(tōng)過可(kě)信代理(lǐ)的嚴格訪問控制(zhì),從而實現将這個(gè)區(qū)域中的資源隔離出來(lái),降低(dī)其受攻擊的暴露面的目标。

這種技(jì)術(shù)最初是CSA雲安全聯盟提出來(lái)的,是SDN和(hé)SDS概念的交集。剛開(kāi)始SDP主要針對WEB應用,到現在也可(kě)以針對其他應用來(lái)構建SDP了。SDP的出現消除了傳統的固化邊界,對傳統的設置DMZ區(qū),以及搭建VPN的做(zuò)法構成了挑戰,是一種颠覆性的技(jì)術(shù)。也可(kě)以說,SDP是一種邏輯的、動态的邊界,這個(gè)邊界是以身份和(hé)情境感知為(wèi)核心的。這讓我想起了思睿嘉得(de)的DJ說過的一句話(huà):“身份是新邊界”。

在Gartner的雲安全Hype Cycle中,SDP位于新興階段,正處于曲線的頂峰。Gartner預測,到2017年底,至少(shǎo)10%的企業組織将利用SDP技(jì)術(shù)來(lái)隔離敏感的環境。

5.面向DevSecOps的運營支撐系統(OSS)安全掃描與軟件成分分析

在2016年的10大(dà)信息安全技(jì)術(shù)中,也提到了DevSecOps,但(dàn)強調的是DevSecOps的安全測試。今年,安全測試變成了安全掃描與軟件成分分析,其實基本上(shàng)是一個(gè)意思,隻是更加具體(tǐ)化了。

對于DevSecOps的落地而言,最關鍵的一點就是自動化和(hé)透明(míng)化。各種安全控制(zhì)措施在整個(gè)DevSecOps周期中都要能夠自動化地,非手工的進行(xíng)配置。并且,這個(gè)自動化的過程必須是對DevOps團隊盡量透明(míng)的,既不能影(yǐng)響到DevOps的敏捷性本質,同時(shí)還(hái)要能夠達成法律、合規性,以及風險管理(lǐ)的要求。

SCA(軟件成分分析)是一個(gè)比較有(yǒu)趣的技(jì)術(shù)。SCA專門(mén)用于分析開(kāi)發人(rén)員使用的各種源碼、模塊、框架和(hé)庫,以識别和(hé)清點應用系統(OSS)的組件及其構成和(hé)依賴關系,并識别已知的安全漏洞或者潛在的許可(kě)證授權問題,把這些(xiē)風險排查在應用系統投産之前。如果用戶要保障軟件系統的供應鏈安全,這個(gè)SCA很(hěn)有(yǒu)作(zuò)用。目前,我們的研發也已經做(zuò)了一些(xiē)這方面的工作(zuò),并将這些(xiē)成果應用到資産的統一漏洞管理(lǐ)産品之中。

在Gartner的應用安全的Hype Cycle中,SCA屬于成熟早期的階段,屬于應用安全測試的範疇,既包含靜态測試,也包含動态測試。

6.容器(qì)安全

容器(qì)使用的是一種共享操作(zuò)系統(OS)的模型。對宿主OS的某個(gè)漏洞利用攻擊可(kě)能導緻其上(shàng)的所有(yǒu)容器(qì)失陷。容器(qì)本身并非不安全,但(dàn)如果缺少(shǎo)安全團隊的介入,以及安全架構師(shī)的指導,容器(qì)的部署過程可(kě)能産生(shēng)不安全因素。傳統的基于網絡或者主機的安全解決方案對容器(qì)安全沒啥作(zuò)用。容器(qì)安全解決方案必須保護容器(qì)從創建到投産的整個(gè)生(shēng)命周期的安全。目前大(dà)部分容器(qì)安全解決方案都提供投産前掃描和(hé)運行(xíng)時(shí)監測保護的能力。

根據Gartner的定義,容器(qì)安全包括開(kāi)發階段的風險評估和(hé)對容器(qì)中所有(yǒu)內(nèi)容信任度的評估,也包括投産階段的運行(xíng)時(shí)威脅防護和(hé)訪問控制(zhì)。在Hype Cycle中,容器(qì)安全目前處于新興階段。

安全技(jì)術(shù),大(dà)數(shù)據

上(shàng)一頁

上(shàng)一頁

|

相關資訊